Mon article précédant parlait de l’idée de notre Premier Ministre que tous les mails français soient chiffrés par les FAI.

Je vous expliquais que ce n’était pas une bonne idée et qu’il fallait mieux chiffrer soit même ses mails.

Donc aujourd’hui, on va voir comment chiffrer ses mails sous Windows (ça fonctionne quasiment pareil pour GNU linux).

Dans un premier temps, il vous faut un logiciel pour lire ses mails. Alors, non un navigateur web n’est pas un logiciel pour les lire ses mails. Il existe des logiciels dont c’est le travail.

Pour cet article, je parlerais de thunderbird créé par la fondation Mozilla, les mêmes que ceux qui font Firefox.

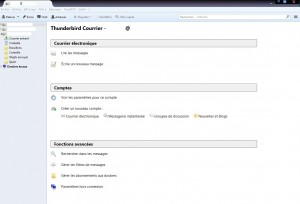

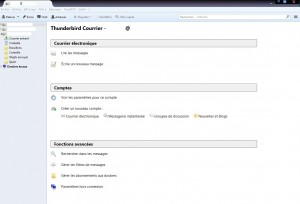

Lorsqu’on le lance, il ressemble à ça :

Pour cet article, on partira du postulat que vous savez configurer votre compte mail sous thunderbird. Si ce n’est pas le cas, dites et je verrais pour faire un article sur le sujet.

Il vous faut deux logiciels pour chiffrer vos mails dans thunderbird : PGP et Enigmail.

PGP

Vous pouvez télécharger PGP ici. Une fois téléchargé, il ne vous reste plus qu’à l’installer.

Enigmail

Une fois PGP installé, il faut maintenant qu’on s’intéresse à Enigmail.

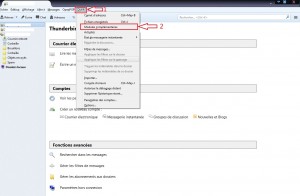

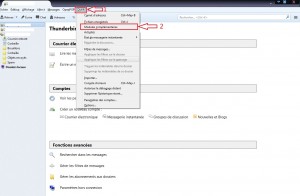

Pour récupérer Enigmail, il faut aller dans thunderbird, « Outils » et « Modules Complémentaires », comme ci-dessous :

Installer des modules complémentaires

Ensuite, tapez « Enigmail » dans le champ de recherche et sur lancer la recherche. Cliquez sur le bouton « Installer » en face d’Enigmail.

Thunderbird va vous demander de redémarrer après l’installation.

Générer des clefs

Maintenant que vous avez installé ce qu’il faut pour chiffrer vos mails, il faut générer une paire de clef : une clef publique et une privée.

La clef publique est celle que vous donnez à vos amis, famille, etc. Elle va leur servir pour chiffrer les mails qu’ils vous envoient.

Vous, vous vous servez de la clef privée pour déchiffrer les mails. Et lorsque vous leur répondez, vous utilisez leur clef publique.

J’en vois un ou deux qui ont l’air perdu. Ne vous inquiétez pas grâce à Enigmail, c’est très simple. Le logiciel sélectionne directement la clef publique de votre destinataire s’il la connait. S’il ne la connait pas, vous ne pouvez pas chiffrer le mail.

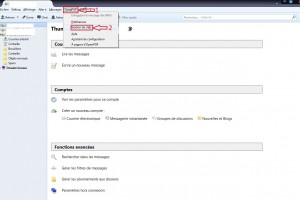

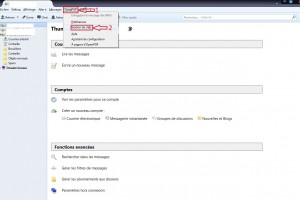

Donc, nous allons générer des clefs. Pour cela, il faut aller sur « OpenPGP » et cliquer sur « Gestion des clefs » :

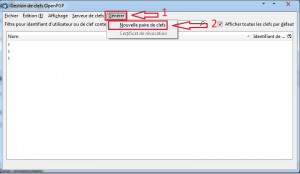

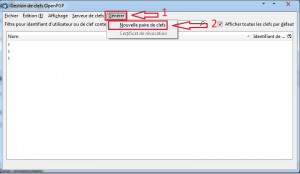

Ensuite, il faut cliquer « Générer » et « Nouvelles pairs de clef » :

Là, vous choisissez le compte pour lequel vous voulez créer une paire de clef (utile si vous avez plusieurs compte mails paramétrés dans thunderbird), vous vérifiez que « Utiliser la clef générée pour l’identité sélectionnée » soit bien cochée (1). Entrez un mot de passe pour cette clef (2) et répétez le (3). Les points 2 et 3 ne sont pas obligatoires, mais perso je ne vois pas l’intérêt de chiffrer des mails pour qu’ils soient protégés si ce qui sert à les protéger ne l’est pas. Et pour finir, cliquez sur « Générer la clef » (4).

Une fois la génération finie, l’outil va vous proposer de générer une clef de révocation. Faites le et gardez là dans un endroit sûr, elle peut toujours vous servir.

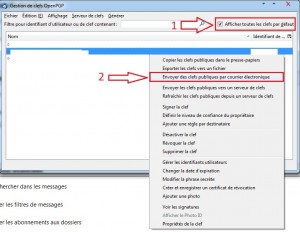

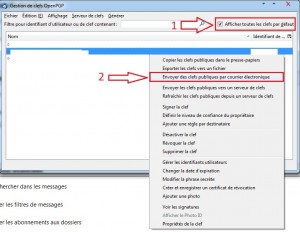

Ca y est, vous avez créé votre paire de clef. Pour qu’elle serve à quelque chose, vous devez la transmettre à vos destinataires. Pour ça, restons dans la fenêtre de gestions des clefs où nous étions pour générer les clefs. Faites un clique droit sur votre clef (si elle n’est pas visible, cochez « Afficher toutes les clefs par défaut », en haut à droite dans la fenêtre (1)) et sélectionnez « Envoyer des clefs publiques par courrier électronique » (2).

Un message électronique s’ouvre, avec votre clef publique en pièce jointe. Il ne vous reste plus qu’à renseigner le destinataire du mail, l’objet et le texte, avec un lien vers ici si vous souhaitez expliquer à votre destinataire comment faire. 🙂

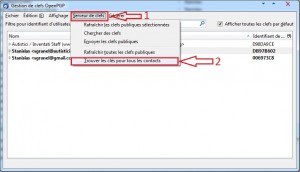

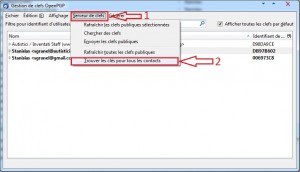

Vous pouvez également envoyer votre clef publique sur les serveurs de clef prévues à cet effet. Pour ça, cliquez sur « Envoyer les clefs publiques vers un serveur de clef » (en dessous de « Envoyer des clefs publiques par courrier électronique » (2)). Là, vous choisissez le serveur que vous préférez (j’utilise le premier par défaut).

Importer des clefs

Vous pouvez également importer les clefs de vos contacts depuis ces serveurs, s’ils les y ont mis.

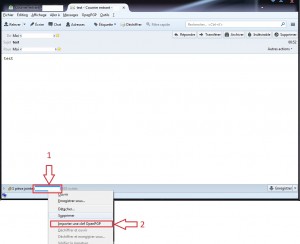

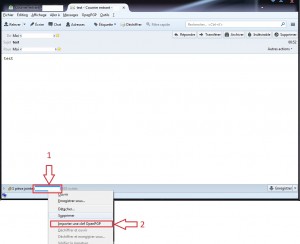

Si un de vos destinataires vous envoie un mail avec en pièce jointe sa clef publique, vous avez juste à faire un clef droit sur la clef et cliquer sur « Importer une clef OpenPGP ».

Chiffrer les mails

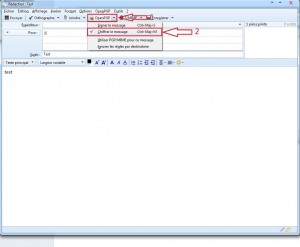

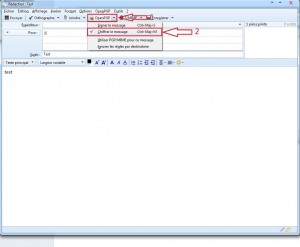

Si vous voulez envoyer un mail chiffrer à un destinataire qui vous a envoyé sa clef publique, commencez à rédiger votre mail normalement et avant de l’envoyer :

Si Enigmail connait déjà la clef à utiliser, vous n’aurez rien d’autre de plus à faire, sinon le logiciel vous le fera savoir.

Et voila, vous pouvez maintenant chiffrer vos mails avec vos destinataires qui ont fait la même démarche.